Access List & Keamanan Informasi Jaringan

Access

list

·

Sebuah tools canggih mengontrol akses ke dan

dari segmen jaringan.

·

Access list Dapat menyaring paket yang tidak

diinginkan dan dapat digunakan untuk mengimplementasikan keamanan

·

Setelah Access List dibangun,mereka

dapatditerapkan pada interface inbound maupun outbond.

·

Penerapan access list maka akan menyebabkan

router untuk menganalisa setiap paket yang melintasi interface dalam arah

tertentu dan mengambil tindakan yang sesuai.

Jenis

Access List

·

Standart

Hanya menggunakan alamat IP sumber dalam sebuah paket IP untuk menyaring

jaringan.

·

Extended

Mengecek dua sumber dan alamat tujuan IP

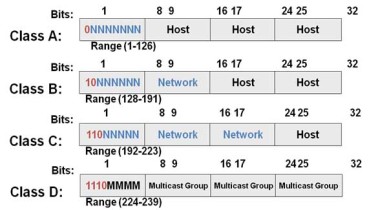

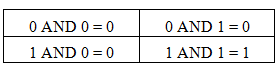

Gambar untuk Wildcard Bits

Gambar untuk Wildcard Mask

Kemanan jaringan

·

perlindungan terhadap semua resource jaringan

terhadap pengguna yang tidak berwenang.

·

Yang menjadi objek keamanan adalah sistem

pemrosesan data (komputer) dan fasilitas-fasilitas komunikasi.

·

Seperti :

1.

Database

2.

Application Web

3.

Application Desktop

4.

Fasilitas komunikasi (email, hardware dll).

Sebuah

komputer telah dikatakan sebagai suatu sistem yang aman jika telah memenuhi

beberapa syarat tertenu untuk mencapai suatu tujuan keamanan. Secara garis

besar persyaratan keamanan adalah sebagai berikut :

1.

Kerahasiaan (Confidentially)

Dalam hal ini suatu sistem komputer dapat dikatakan suatu sistem yang

aman jika suatu data atau informasi hanya dapat dibaca oleh pihak yang

telah diberi hak atau wewenang secara legal.

2.

Keutuhan (Integrity)

Integrity berhubungan dengan hak akses untuk mengubah data atau informasi

dari suatu sistem komputer. Dalam hal ini suatu sistem komputer dapat dikatakan

aman jika suatu data atau informasi hanya dapat diubah oleh pihak yang telah

diberi hak.

3.

Autentikasi (Authentication)

Memberi identitas seseorang / originator suatu data.

4.

Non-Repudiation

Non-repudiation adalah layanan yang mencegah sebagian atau salah

satu pihak menyangkal komitmen atau tindakan yang dilakukan sebelumnya

5.

Ketersediaan

Availability berhubungan dengan ketersediaan data atau informasi pada

saat yang dibutuhkan. Dalam hal ini suatu sistem komputer dapat dikatakan aman

jika suatu data atau informasi yang terdapat pada sistem komputer dapat diakses

dan dimanfaatkan oleh pihak yang berhak.

6.

Kendali Akses

Pengguna yang tidak berkepentingan tidak diijinkan mengakses atau

dibatasi.

7.

Kombinasi beberapa persyaratan

Autentikasi pengguna digunakan untuk eperluan kendali akses atau

non_repudiation di kombinasikan dengan autentikasi.

Bentuk

Ancaman Keamanan :

a)

Ancaman Pasif :

Ancaman--> Interception--> -

Release of message contents - Traffic Analysis

Tipe ancaman ini dikarenakan adanya kegagalan sistem, kesalahan

manusia yang disengaja maupun tidak disengaja dan bencana alam. salah satu

contohnya adalah mencuri atau memodifikasi informasi. Ancaman pasif lebih sukar

untuk dideteksi, maka dari itu lebih ditekankan pada pencegahan.

b)

Ancaman Aktif.

Ancaman --> - Interuption

(Menyerang availability) - Modification (Menyerang Integrity) -

Fabrication (Menyerang Integrity)

Tipe

ancaman ini berupa kecurangan dan kejahatan terhadap komputer seperti analisa

trafik, memonitor komunikasi terbuka, memecah kode trafik yang di enkripsi dan

menangkap informasi untuk proses otentifikasi seperti password.

|

Bentuk Serangan Aktif :

1.

Pembocoran

Informasi

2.

Pengerusakan

3.

Usaha

melumpuhkan Layanan

4.

Ilegitimate

Use

5.

Modification

6.

Backdoors,

Trojan Horse

|

|

Bentuk Serangan Aktif :

1.

Pembocoran

Informasi

2.

Pengerusakan

3.

Usaha

melumpuhkan Layanan

4.

Ilegitimate

Use

5.

Modification

6.

Backdoors,

Trojan Horse

|